La stratégie de Confiance Nulle ou « Zero Trust » : nouvel horizon de sécurité informatique ? - Parsec

Programme de piratage avec code binaire.Animation.Détection de virus dans un système informatique avec code binaire.Nombreuses combinaisons lumineuses de zéro et un.Lecture Photo Stock - Alamy

KODAK Step Imprimante ZINK Zero Ink mobile sans fil et application KODAK iOS et Android | Imprimez des photos autocollantes 5 x 7 - Cdiscount Informatique

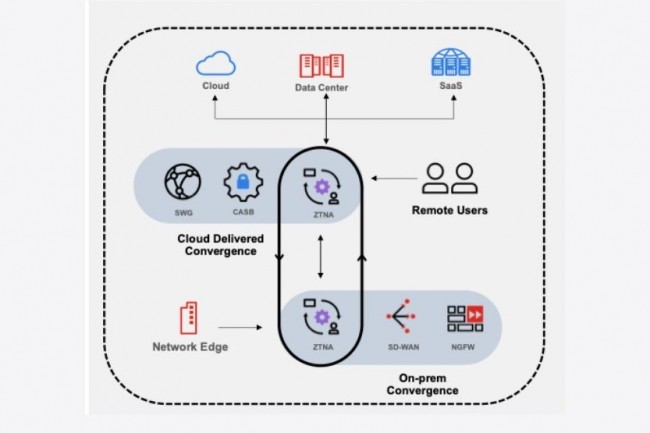

theNET | Qu'est-ce qui rend le modèle Zero Trust indispensable à tout écosystème informatique sécurisé ? | Cloudflare

Module Routage pour Time Zero Navigator - Logiciel de Navigation - Navicom - Toute l'électronique marine

Programme de piratage avec code binaire.Animation.Détection de virus dans un système informatique avec code binaire.Nombreuses combinaisons lumineuses de zéro et un.Lecture Photo Stock - Alamy

01 INFORMATIQUE ( zéro . un . informatique ) . par REFREGIER Maurice / BOUTEL Jean / SOLLIN G. / SIMERAY J.-P. / EUGENE J. | Librairie Franck LAUNAI

Waveshare PoE Ethernet/USB HUB Box for Raspberry Pi Zero Series 3X USB 2.0 Ports 802.3af-Compliant Compatible with Zero Series Boards : Amazon.fr: Informatique