fenêtre d'autorisation rétro vectorielle avec champs de connexion et de mot de passe. interface utilisateur nostalgique. interface informatique à gradient de vapeur. modèle d'autorisation. 18745677 Art vectoriel chez Vecteezy

.gif)

Guide des principes fondamentaux de l'enquête informatique pour Windows : chapitre 1 : Évaluation de la situation | Microsoft Learn

Bonjour tout le monde svp aider moi dans ce texte de français Je le pose dans une photo c'est texte avec - Nosdevoirs.fr

Accès Aux Données De Sécurité, Sécurité De Réseau Informatique, Accessibilité Et Concept D'autorisation Illustration Stock - Illustration du compte, bouton: 72156557

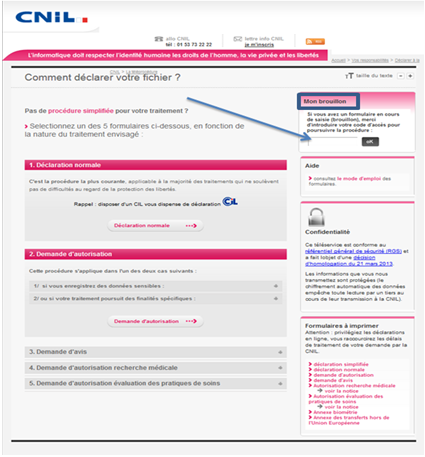

Le régime de dématérialisation des demandes d'autorisation d'urbanisme est complété - Actu-Juridique

Sécurité Réseau Sécurité Informatique, Accès Personnel Par Doigt, Autorisation Utilisateur, Connexion, Technologie De Protection Vector Isometric Illustration. Clip Art Libres De Droits, Svg, Vecteurs Et Illustration. Image 86380613

Omega Informatique - Ventes - Réparations - Formations - Conseils - Configuration de réseaux informatique

L'Inde va délivrer une autorisation numérique de bout en bout pour les importations de matériel informatique -Le 19 octobre 2023 à 08:47 | Zonebourse

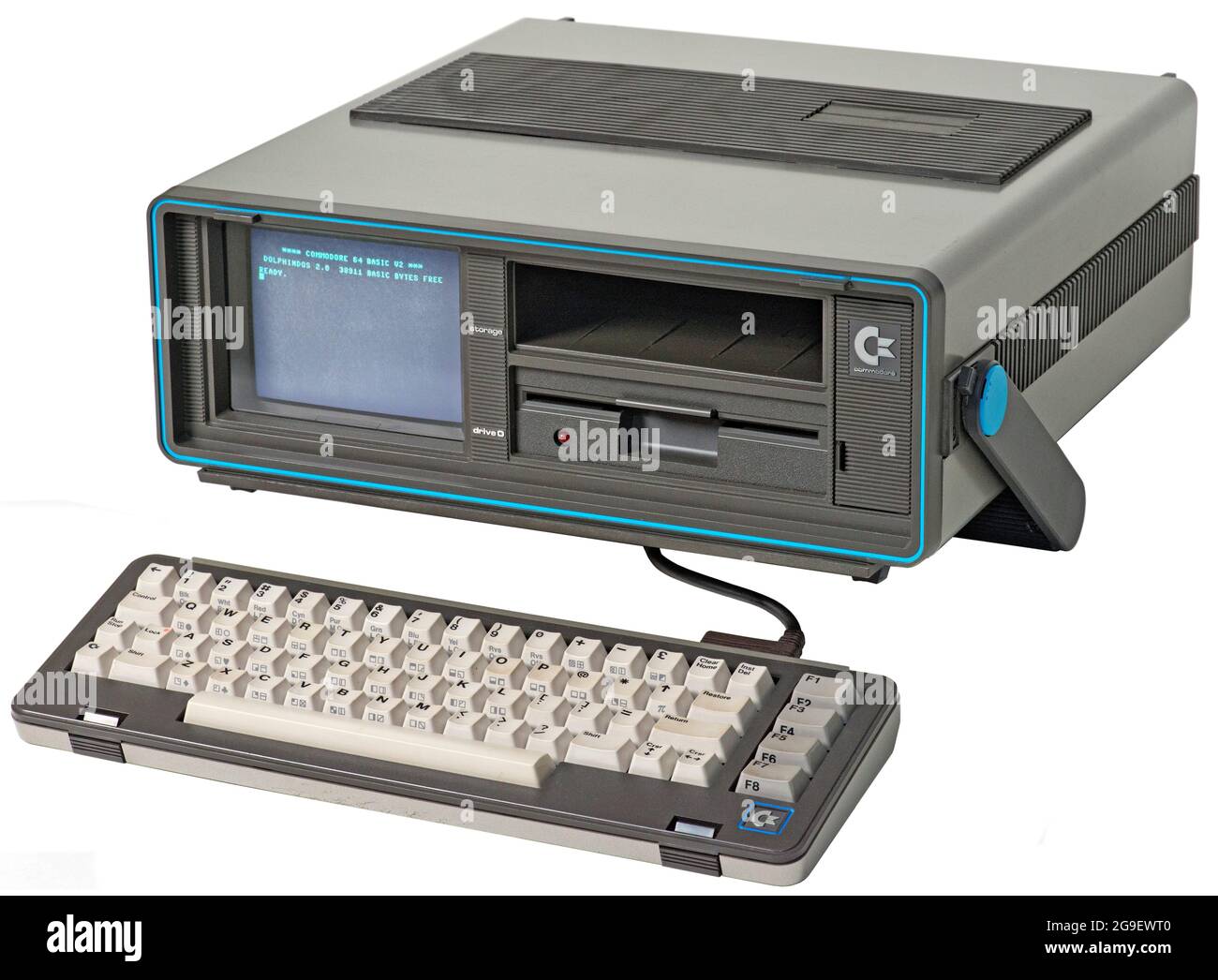

Informatique / électronique, ordinateur, Commodore ordinateur exécutif SX-64, portable sur la base du C64, DROITS-SUPPLÉMENTAIRES-AUTORISATION-INFO-NON-DISPONIBLE Photo Stock - Alamy

Icône Plate De Site Sécurisé Vérifié. Icônes De Couleur D'autorisation Informatique Dans Un Style Plat Tendance. Navigateur D'ordinateur Avec Une Conception De Style Dégradé Clé, Conçu Pour Le Web Et L'application. Clip

![MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent](https://cdn2.nextinpact.com/images/bd/news/mini-109269-liste-outils-surveillance-informatique.png)