Une longueur d'avance dans le domaine de la sécurité informatique : AV-Comparatives publie une analyse complète de plus de 30 solutions de sécurité informatique d'entreprise EPR, EDR et XDR pour 2024 –

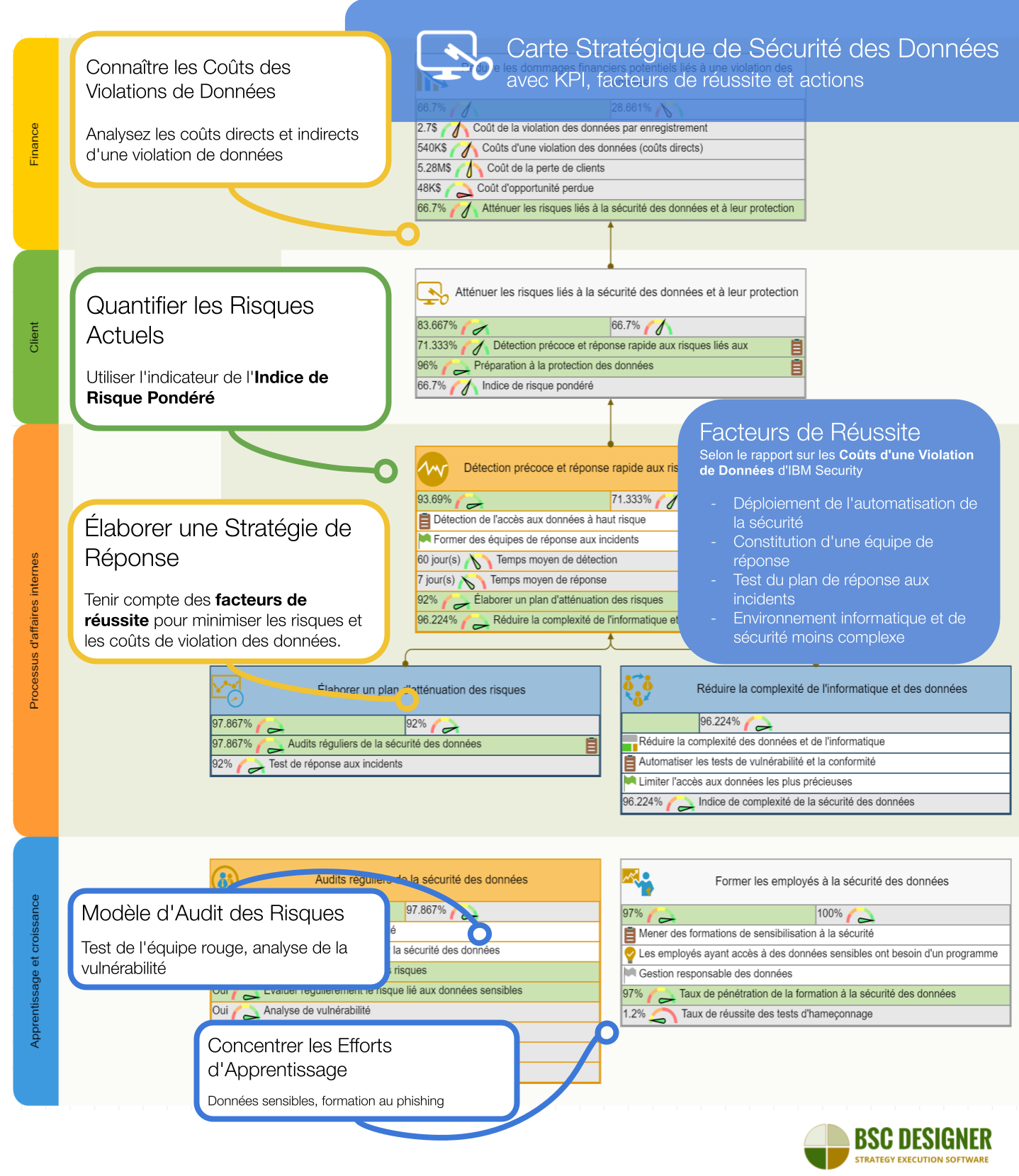

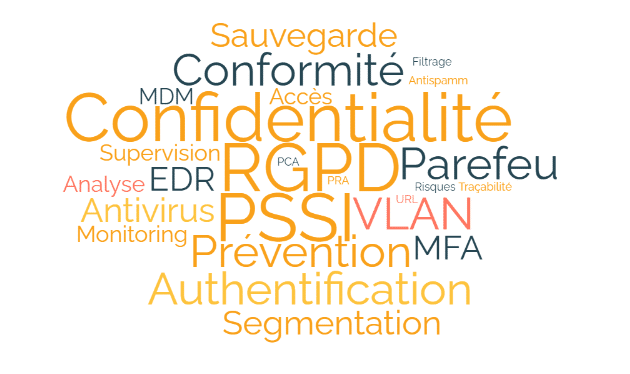

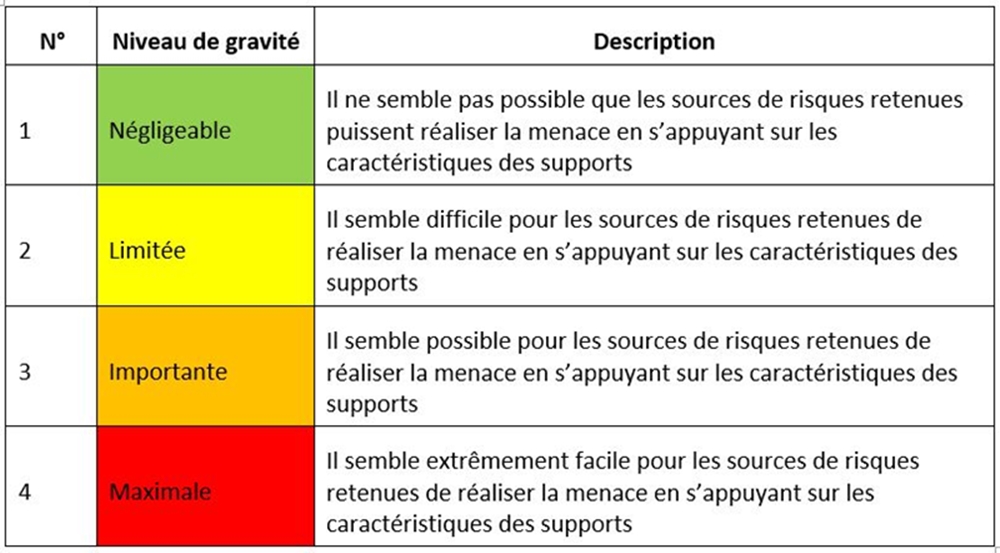

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

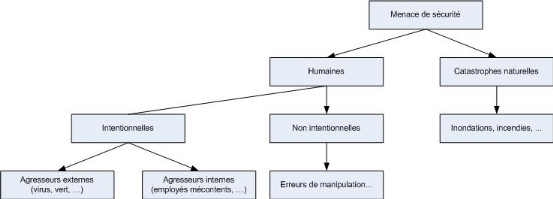

Memoire Online - Audit et definition de la politique de sécurité du réseau informatique de la first bank - Gustave KOUALOROH

Sécurité Informatique Sécurité De L'identification Biométrique Et Future Sur Internet L'analyse Des Empreintes Digitales Permet D' Illustration Stock - Illustration du fingerprint, propriétaire: 270719544

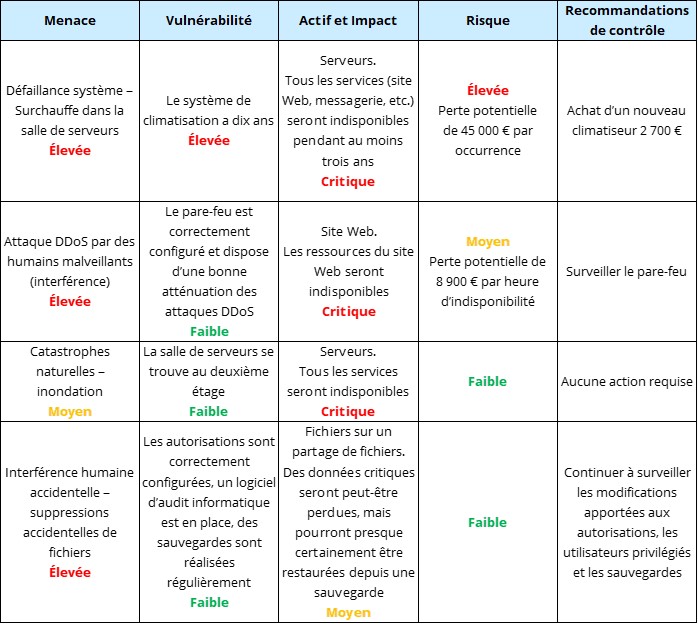

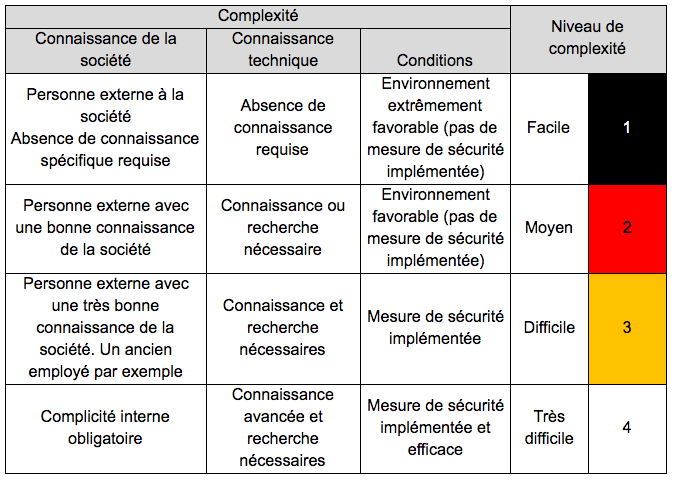

Définissez ce qu'est un risque en sécurité de l'information - Analysez et gérez des risques SI - OpenClassrooms

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

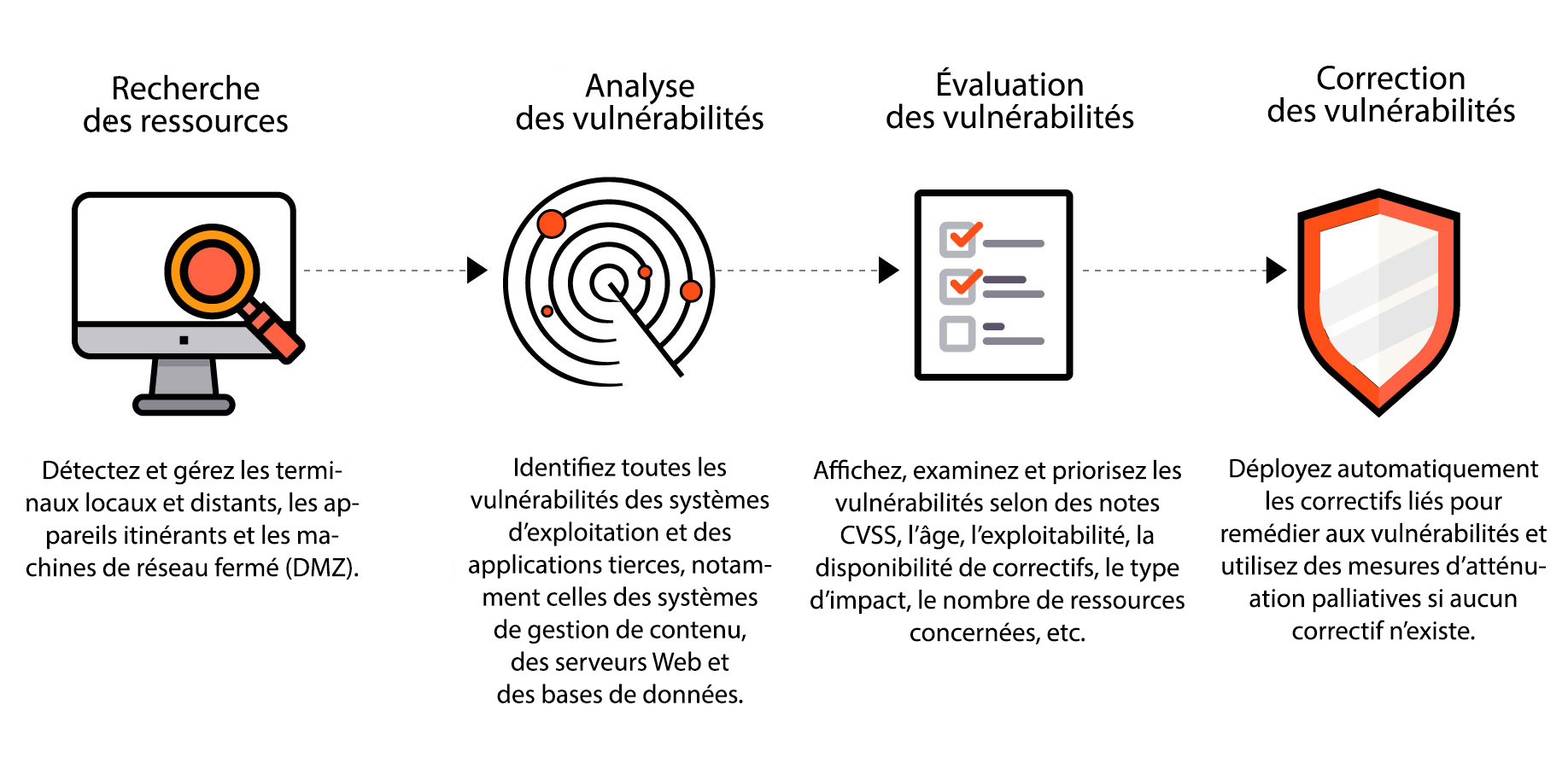

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus